Assalamu'alaikum warahmatullahi wabarakatu

balik lagi nih di postingan kali ini kita akan loncat dulu ke materi Switching, tepatnya kita akan mendalami dulu Layer 1 dan 2 ya.

materi yang akan kita bahas yaitu mengenai Link Aggregation. jadi apaan tuh? mirip seperti load balance kah? atau seperti nambah bendwit gitu?

yaaps seperti itulah gambaran dari Link Aggregation.

mana gambar nya bro? katanya gambaran :"

helehh, yaudah seperti ini kira kira gambar(an) nya

Etherchannel ini merupakan suatu protokol yang memungkinkan fungsi Link Aggregation pada Layer 2 dan Layer 3. apa itu Link Aggregation, Link Aggregation itu jadi semisal kita punya 2 link (jalur) / katakan 2 kabel. kedua kabel fisik tersebut bisa kita bundle / satukan menjadi hanya 1 link yang bersifat logical.

ini juga berguna ketika kita ingin menambah bandwidth dari sebuah link yang tadinya misal kita hanya punya 1 link 100Mbps, lalu kita menambah 1 Link 100Mbps lagi. Dengan Etherchannel, kedua link tersebut akan ter bundle / ter aggregation menjadi total 200Mbps

selain untuk nambah bendwit? ada lagi fungsi lain yang bisa digunakan dengan Etherchannel yaitu Load Balancing. jadi kalo kita udah nge bundle 2 link atau lebih. kalo semisal 1 link mati, link tersebut akan dianggap masih idup karena yang berlaku disini udah bukan link fisikal lagi melainkan link logical, jadi ya masih bisa jalan karena masih sisa 1 link. cuman ya bisa dikatakan etherchannel 1 kaki kalo kaya gitu

jenis Etherchannel sendiri ada yang bersifat open source yaitu LACP (Link Aggregation Control Protocol), ada juga yang Cisco Propietary yaitu PAGP (Port Aggregation Protocol)

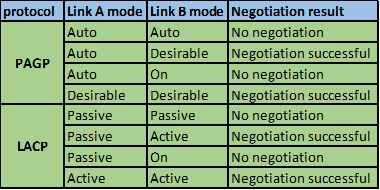

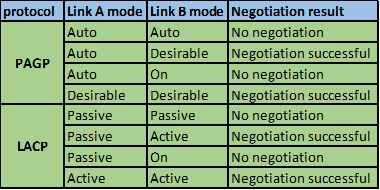

pada LACP, terdapat 2 Mode yang bisa dipakai untuk membentuk Etherchannel yaitu Active dan Passive

pada PAGP juga sama, mode yang bisa dipakai untuk membentuk Etherchannel yaitu Desirable dan Auto

Setting Sw1 :

Switch#conf t

Switch(config)#int ran fa0/1-2

Switch(config-if-range)#switchport mode trunk

Switch(config-if-range)#channel-group 1 mode desirable

Switch(config-if-range)#

Setting Sw2:

Switch#conf t

Switch(config)#int ran fa0/1-2

Switch(config-if-range)#switchport mode trunk

Switch(config-if-range)#channel-group 1 mode desirable

Switch(config-if-range)#

verifikasi :

- show etherchannel summary

note:

Flag (P) pada Ports menandakan port sudah terbundle

State (SU) pada Port-Channel menandakan etherchnnael sudah terbentuk dan siap digunakan

yang kita lakukan diatas adalah membuat Link Aggregation dengan Etherchannel menggunakan protokol PAGP dan mode nya adalah Desirable - Desirable

pastikan warna port pada kedua switch adalah hijau semua

balik lagi nih di postingan kali ini kita akan loncat dulu ke materi Switching, tepatnya kita akan mendalami dulu Layer 1 dan 2 ya.

materi yang akan kita bahas yaitu mengenai Link Aggregation. jadi apaan tuh? mirip seperti load balance kah? atau seperti nambah bendwit gitu?

yaaps seperti itulah gambaran dari Link Aggregation.

mana gambar nya bro? katanya gambaran :"

helehh, yaudah seperti ini kira kira gambar(an) nya

Etherchannel ini merupakan suatu protokol yang memungkinkan fungsi Link Aggregation pada Layer 2 dan Layer 3. apa itu Link Aggregation, Link Aggregation itu jadi semisal kita punya 2 link (jalur) / katakan 2 kabel. kedua kabel fisik tersebut bisa kita bundle / satukan menjadi hanya 1 link yang bersifat logical.

ini juga berguna ketika kita ingin menambah bandwidth dari sebuah link yang tadinya misal kita hanya punya 1 link 100Mbps, lalu kita menambah 1 Link 100Mbps lagi. Dengan Etherchannel, kedua link tersebut akan ter bundle / ter aggregation menjadi total 200Mbps

selain untuk nambah bendwit? ada lagi fungsi lain yang bisa digunakan dengan Etherchannel yaitu Load Balancing. jadi kalo kita udah nge bundle 2 link atau lebih. kalo semisal 1 link mati, link tersebut akan dianggap masih idup karena yang berlaku disini udah bukan link fisikal lagi melainkan link logical, jadi ya masih bisa jalan karena masih sisa 1 link. cuman ya bisa dikatakan etherchannel 1 kaki kalo kaya gitu

jenis Etherchannel sendiri ada yang bersifat open source yaitu LACP (Link Aggregation Control Protocol), ada juga yang Cisco Propietary yaitu PAGP (Port Aggregation Protocol)

pada LACP, terdapat 2 Mode yang bisa dipakai untuk membentuk Etherchannel yaitu Active dan Passive

pada PAGP juga sama, mode yang bisa dipakai untuk membentuk Etherchannel yaitu Desirable dan Auto

Mode Etherchannel

mode dalam etherchannel ada bermacam-macam tergantung protokol yang digunakan juga, kita bisa memakai mode desirable dan auto dalam PAGP atau mode active dan passive dalam LACP.

ada juga mode ON, kalo mode ON ini kita membentuk Etherchannel tanpa menggunakan protokol PAGP atau LACP, jadi ya langsung bikin etherchannel biasa.

tapi ada ketentuannya nih, ada pasangan mode yang gabisa membentuk Etherchannel, seperti terlihat pada gambar dibawah ini

terlihat kalo kita menggunakan Mode Auto - Auto dan Passive - Passive tidak akan membentuk Etherchannel, ini dikarenakan kedua mode tersebut dalam kondisi tidak melakukan negosiasi atau menunggu negosiasi dari lawan nya

oke langsung saja kita nge-LAB dan let's ngonfig

Topologi :

Setting Sw1 :

Switch#conf t

Switch(config)#int ran fa0/1-2

Switch(config-if-range)#switchport mode trunk

Switch(config-if-range)#channel-group 1 mode desirable

Switch(config-if-range)#

Setting Sw2:

Switch#conf t

Switch(config)#int ran fa0/1-2

Switch(config-if-range)#switchport mode trunk

Switch(config-if-range)#channel-group 1 mode desirable

Switch(config-if-range)#

verifikasi :

- show etherchannel summary

note:

Flag (P) pada Ports menandakan port sudah terbundle

State (SU) pada Port-Channel menandakan etherchnnael sudah terbentuk dan siap digunakan

yang kita lakukan diatas adalah membuat Link Aggregation dengan Etherchannel menggunakan protokol PAGP dan mode nya adalah Desirable - Desirable

pastikan warna port pada kedua switch adalah hijau semua